Ηλεκτρονικό ψάρεμα – phishing.

Δεν χρειάζεται να είναι Μήνας Ευαισθητοποίησης για την Κυβερνοασφάλεια για να διαβάσετε μια σειρά ειδήσεων σχετικά με ιστορίες επιθέσεων phishing που βασίζονται σε ανθρώπους – που ονομάζονται επίσης smishing, στην περίπτωση που το “δόλωμα” μεταδίδεται μέσω SMS. Αυτές οι επιθέσεις συνοψίζονται στην τέχνη της εξαπάτησης των ανθρώπων ώστε να αποκαλύψουν προσωπικές πληροφορίες και διαπιστευτήρια – συμπεριλαμβανομένων ονομάτων χρήστη, κωδικών πρόσβασης, κωδικών ελέγχου ταυτότητας και ευαίσθητων στοιχείων εργασίας – με σκοπό την υποκλοπή και τελικά την κατάληψη των λογαριασμών χρηστών ή την απόκτηση υψηλότερων επιπέδων πρόσβασης και ελευθερίας μετακίνησης ευαίσθητα περιουσιακά στοιχεία δεδομένων της επιχείρησης. Οι επιτιθέμενοι συνήθως προσεγγίζουν ένα θύμα μέσω email, τηλεφώνου, μηνύματος κειμένου ή άμεσου μηνύματος μέσων κοινωνικής δικτύωσης και στη συνέχεια κατευθύνουν τον χρήστη σε έναν κακόβουλο ιστότοπο που ταιριάζει με την εμφάνιση και την αίσθηση του νόμιμου ιστότοπου, ώστε τα θύματα να εισάγουν εκεί τα προσωπικά τους στοιχεία.

Οι τρόποι των επιθέσεων phishing αλλάζουν συνεχώς, αλλά η ατυχής αλήθεια είναι ότι οι περισσότεροι παράγοντες απειλών δεν εισβάλλουν – απλώς συνδέονται λόγω ανθρώπινου λάθους. Στην πραγματικότητα, το 85% των παραβιάσεων προκαλούνται από λάθη των εργαζομένων σύμφωνα με την πρόσφατη Αναφορά Psychology of Human Error του Tessian . Ο κύριος ένοχος βρίσκεται στους σχετικούς κινδύνους με τη συνεχή εξάρτηση των ονομάτων χρήστη και των κωδικών πρόσβασης, καθώς η πρόσφατη μελέτη State of Global Enterprise Authentication της Yubico διαπίστωσε ότι το 59% των εργαζομένων εξακολουθούν να βασίζονται στο όνομα χρήστη και τον κωδικό πρόσβασης ως κύρια μέθοδο ελέγχου ταυτότητας στους λογαριασμούς τους.

Επίθεση στο Twitter το 2020.

Σε ένα χακάρισμα υψηλού προφίλ εναντίον του Twitter τον Ιούλιο του 2020 , ένας κακός ηθοποιός εκτέλεσε μια επίθεση phishing μέσω τηλεφώνου που περιλάμβανε τους υπαλλήλους που εξαπατήθηκαν για να παραδώσουν τα διαπιστευτήριά τους. Μόλις μπόρεσαν να αποκτήσουν πρόσβαση μέσω του σημείου εισόδου τους, οι εγκληματίες του κυβερνοχώρου συνέχισαν να μετακινούνται μέσω των εσωτερικών συστημάτων του Twitter μέχρι να έχουν πρόσβαση στα εργαλεία πρόσβασης διαχειριστή. Μέσω της επίθεσης, απέκτησαν πρόσβαση σε επαληθευμένους λογαριασμούς Twitter και μπόρεσαν να στείλουν κακόβουλα tweets που υποδύονταν τον ιδιοκτήτη του λογαριασμού και να διαδώσουν μια απάτη με κρυπτονομίσματα.

Άλλες πρόσφατες επιθέσεις phishing, συμπεριλαμβανομένων εκείνων στην Uber και στο Twilio , δείχνουν ότι οι αρκετά απλές τακτικές κοινωνικής μηχανικής μπορούν να δώσουν στους χάκερ τα «κλειδιά για το βασίλειο» μόνο μέσω επίμονων και επαναλαμβανόμενων αιτημάτων ειδοποίησης ώθησης ελέγχου ταυτότητας δύο παραγόντων. Και στις δύο περιπτώσεις, οι ειδικοί ανέφεραν μια διάσπαση της κουλτούρας ασφάλειας εντός των οργανισμών και την έλλειψη γνώσης των στόχων σχετικά με το πώς να επαληθεύσουν ότι κάποιος ή ένας ιστότοπος είναι αυτός που λένε ότι είναι.

Επίθεση με τα μάτια ενός χάκερ.

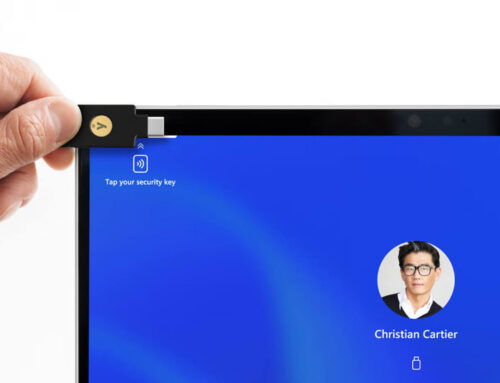

Για να δείξει πώς πραγματοποιούνται οι επιθέσεις phishing και πόσο εύκολο είναι να πετύχουν αυτές οι επιθέσεις, η Yubico συνεργάστηκε με τον Διευθύνοντα Σύμβουλο της SocialProof Security, Rachel Tobac , για την δημιουργία του παρακάτω βίντεο το οποίο περιγράφει πώς οι χάκερ εξαπατούν τους υπαλλήλους για να στείλουν τα διαπιστευτήριά τους σε κάποιον που υποδύεται τους συναδέλφους τους ή Υποστήριξη IT – και πώς αυτή η επίθεση θα μπορούσε να είναι διαφορετική με το YubiKeys.

“Το τρέχον μοντέλο απειλής σας μπορεί να αυξηθεί εάν έχετε πρόσβαση διαχειριστή στην εργασία, βρίσκεστε στη δημοσιότητα ή στοχοποιείτε/παρενοχλείτε”, δήλωσε ο Tobac. “Είναι σημαντικό να λάβετε υπόψη τα κλειδιά ασφαλείας FIDO για να αποτρέψετε τις πιο συνηθισμένες επιθέσεις που βλέπουμε στις ειδήσεις αυτή τη στιγμή, εάν έχετε ένα μοντέλο αυξημένης απειλής.”

Οι κύριες συμβουλές ασφάλειας της Rachel για επιχειρήσεις και καταναλωτές περιλαμβάνουν:

- Χρησιμοποιήστε έναν μοναδικό και μεγάλο κωδικό πρόσβασης και χρησιμοποιήστε έναν διαφορετικό για κάθε ιστότοπο που αποθηκεύσατε σε έναν διαχειριστή κωδικών πρόσβασης.

- Αντιστοιχίστε το MFA σας με το μοντέλο απειλής σας. Εάν έχετε πρόσβαση σε ευαίσθητα δεδομένα, χρησιμοποιήστε ένα κλειδί ασφαλείας FIDO.

- Ας υποθέσουμε ότι ο κωδικός πρόσβασής σας – ανεξάρτητα από το πόσο μακρύς ή μοναδικός είναι – κινδυνεύει να παραβιαστεί. Χρησιμοποιήστε το MFA ως αντίγραφο ασφαλείας, συμπεριλαμβανομένου του κατάλληλου MFA για το μοντέλο απειλής σας.

Συμβουλές προστασίας από το phishing.

- Δοκιμάστε τα κλειδιά ασφαλείας FIDO σε ένα πιλοτικό πρόγραμμα με μια μικρή ομάδα χρηστών πρόσβασης διαχειριστή και, στη συνέχεια, μπορείτε να διαθέσετε σε μια ευρύτερη ομάδα με την πάροδο του χρόνου. Οι μικρές δοκιμές λειτουργούν!

- Ενώ περιμένετε να εκτελεστεί η δοκιμή κλειδιού FIDO, ενεργοποιήστε την αντιστοίχιση αριθμών για να μειώσετε τους κινδύνους phishing που προέρχονται από κωδικούς MFA που βασίζονται σε εφαρμογές.

- Ενεργοποιήστε επίσης τις ειδοποιήσεις και τον περιορισμό ρυθμών για ειδοποιήσεις push MFA .

- Χρησιμοποιήστε έναν διαχειριστή κωδικών πρόσβασης για τη δημιουργία και αποθήκευση διαπιστευτηρίων.

- Βεβαιωθείτε ότι οι εξωτερικοί σας συνεργάτες έχουν την ίδια πρόσβαση στα τεχνικά εργαλεία και την εκπαίδευση με τις εσωτερικές σας ομάδες πληροφορικής.

Πηγή: Yubico / Ronnie Manning